Ziurtagiri eta Sinadura digitalak

Xehetasunak

Beharrezkoa da bi muturren arteko komunikaziorako mekanismo segurua edukitzea, titulartasuna modu fidagarrian esleitzen duen mekanismoa, eta horretarako, ziurtagiri digitalak erabili behar dira. Ziurtagiri horiek gako publiko baten titularraren nortasuna bermatzen dute, “ziurtapen-agintaritza” izeneko hirugarren batek sortutako sinadura digital baten bitartez. Ziurtapen-agintaritzaren zeregina da sistemaren erabiltzaileei egiaztapen-zerbitzu bat ematea, banatutako gako publikoak titular jakin batzuei dagozkiela bermatzeko. Era berean, titular horiek zerbitzuaren baldintzen arabera behar bezala identifikatuta egongo dira.

| Zerbitzua | Azalpena | Produktua/teknologia |

| PKI«Public Key Infrastructure» | Gako publikoko azpiegiturarako ziurtagirien formatu estandarrak, ziurtapen-ibilbidea balidatzeko algoritmoak eta sinadura digitaleko softwarea |

X.509 SafeLayer |

| Kriptografia | Java aplikazioetan eta posta elektronikoetan zifratzeko eta sinatzeko tresna kriptografikoak |

S/MIME NSHF (Sinadurako Zerbitzu Horizontala) |

| Web segurua | Web transakzioak sekurizatzeko komunikazio-protokoloak |

SAML TLS WS-Security |

| Algoritmoak | Kriptografian erabiltzen dira |

RSA AES |

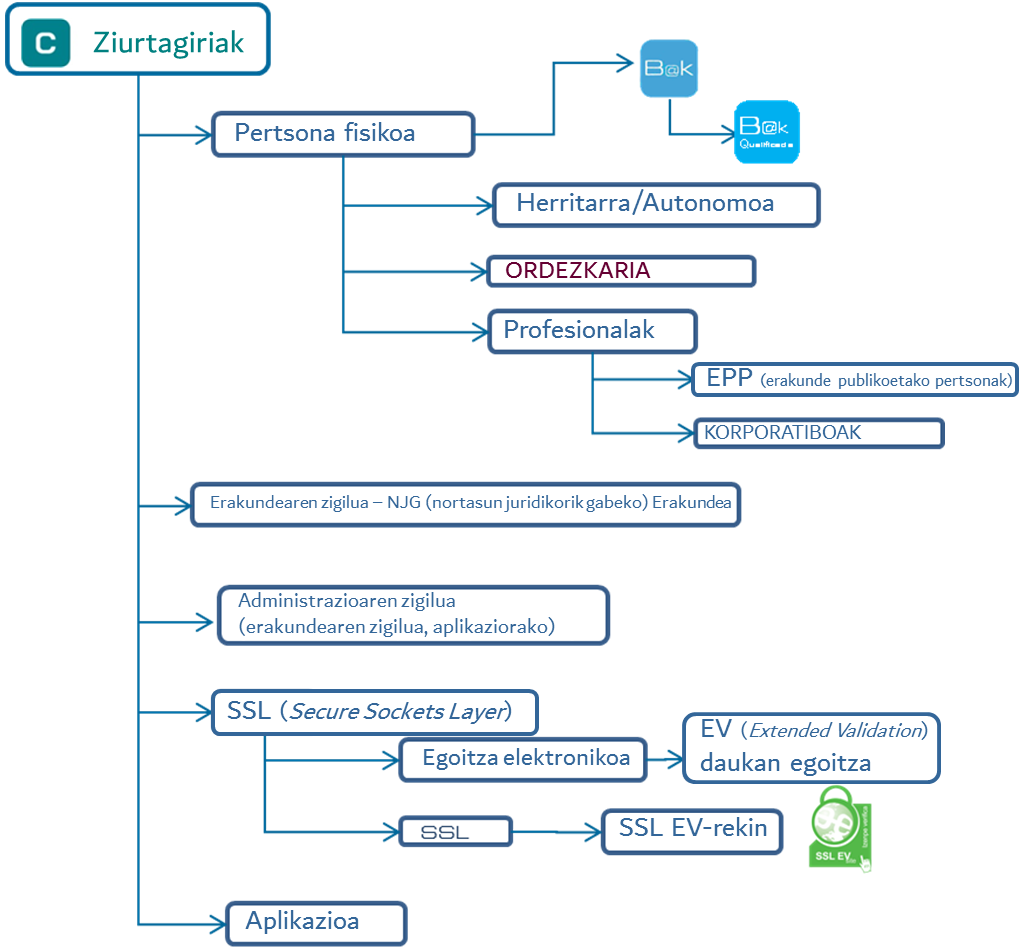

Ziurtagiriak

Informazio pertsonala sarearen bitartez trukatzeko soluzio segurua behar da, informazio horren konfidentzialtasuna, osotasuna, egiazkotasuna, eta/edo nahitaezko onarpena bermatuko dituena; hala, informazioa igortzen duen pertsonak transmisioa onartzen du, eta hirugarrenen aurrean ezin du ukatu datu horiek une jakin batean bidali dituenik. Bermearen beharrizan horregatik, identifikaziorako hainbat bitarteko elektroniko erabili behar da; bitarteko horiei esker, sinadura autentifikatu ahal da, eta harremanean esku hartzen duten aldeek sinadura eman ahal dute. Sinadura-ziurtagirietan edo zigilu elektronikoetan oinarritutako sistema horiek komunikazioen segurtasuna bermatzen dute. Konfiantzako zerbitzuen emaile baten erantzukizuna eta zeregina da ziurtapen-agintari lana egitea, identifikazio-bitarteko horiek emateko, kudeatzeko eta bermatzeko.

B@k Q

B@k Q identifikazio elektronikoko eta sinadurako bitartekoa da; honako osagai hauek ditu:

- Erreferentzia-zenbakia; erabiltzailearen NAN/AIZ da.

- Pasahitza

- Koordenatu-jokoa, 16 posiziorekin

Ziurtagiri kualifikatua, zentralizatutako gordailu batean dagoena eta sinatzeko erabiltzen dena.

Gainera, horren osagarri, erabilera batzuetan edo guztietan kode bat bidal daiteke gailu mugikor batera.

Giltza

Segurtasun-sistema guztietan eta partaidetza-, kontsulta- edo informazio-prozesu askotan etengabe identifikatu beharra dago.

Autentifikazioa, beste aldearen nortasuna ziurtatzen duen prozesua da; beraz, prozesu horren sendotasunak zuzeneko eragina dauka segurtasun-sistemen fidagarritasunean, eta beharrezkoa izango da eskainitako zerbitzuaren garrantziaren eta kritikotasunaren arabera. Erabiltzeko sinadura-funtzio bat beti behar ez duten zerbitzuak.

Beharrizan partikularren arabera ugaritu diren identifikazio-mekanismo eta -formula asko daude. Erabiltzailea/pasahitza da gehien onartzen eta banatzen dena, baina oso segurtasun-maila txikia ematen du, keylogerrak erabiliz kopiatu ahal da, indar basatiz deskubritu, edo besterik gabe «sorbalda gainetik begiratuz» ikusi. Gauza bera gertatuko litzateke erabiltzailearen esperientziaren tartean sartzen diren hardware mekanismoekin, bereziki mugikortasuna eskatzen duen eta kostu handiagoa dakarten kontsumitzaileentzako sistemetarako.

Ez dago segurtasun maximoa ematen duen autentifikazio-mekanismo «ideal»ik, aldi berean egoera guztietan erraz erabili ahal denik, eta gainera, «hodei»an dauden aplikazioak, gero eta gehiagotan, aplikazio korporatiboen luzapen gisa ikusten dira.

Giltz@, autentifikazio-mekanismoen konbinaketan oinarritzen da, kasu bakoitzean segurtasunaren, kostuen eta erabilerraztasunaren arteko erlaziorik onena emateko. Kasu bakoitzean faktore diferenteak erabiltzen ditu, kritikotasunaren edo beharrezko segurtasun-mailaren arabera, nahi adina identitate federatzea ahalbidetzen du eta sendotasun handiagoa ematen die behar duten kasuetan, identifikazio paralelo berririk sortu behar izan gabe.

Autentifikazio moldagarriko zerbitzaria Web eta Cloud inguruneetarako:

- Autentifikazio-mekanismo korporatibo, sozial eta gobernuzkoei eusten die

- Autentifikazio metagarria. Autentifikazioaren konfiantza-maila ebaluatzen du, eta aplikazioak eskatzen badu, maila hori igotzen du

- Testuinguru-informazioaren azterketa. Autentifikazioaren segurtasuna hobetzen du, erabiltzailearen esperientzia moldatu gabe

- Identitateen federazioari buruzko konfiantza kudeatzen du, eta aplikazioen arteko sarbide-kontrol bakarra erabiltzeko bidea ematen du

- Autentifikazioaren reporting-sistema bat eskaintzen du, baita segurtasun arazoen aurrean erreakzionatzeko modua ere.

Autentifikazioa: Sinadura elektronikoa

CAdES

Izen formala: ETSI TS 101 733 Electronic Signatures and Infrastructures (ESI); CMS Advanced Electronic Signatures (CAdES)

Bertsioa (onartzen den gutxienekoa): 1.6.3 1.7.4

Luzapena: .p7s .csig

Ardura duen erakundea: ETSI

XML-DSig

Izen formala: XML Signature Syntax and Processing

Bertsioa (onartzen den gutxienekoa): Second Edition 2008

Luzapena: .xml .dsig .xsig .sig

Ardura duen erakundea: CCN

CMS

Izena formala: Cryptographic Message Syntax (CMS)

Bertsioa (onartzen den gutxienekoa): RFC 5652

Luzapena: .sig

Ardura duen erakundea: IETF

ETSI TS 102 176-1. Algorithms and parameters for secure electronic signature. -Hash functions and asymmetric algorithms

Izen formala: ETSI TS 102 176-1. Electronic Signatures and Infrastructures (ESI); Algorithms and parameters for secure electronic signature. Part 1: Hash functions and asymmetric algorithms

Bertsioa (onartzen den gutxienekoa): 2.0.0

Luzapena: -

Ardura duen erakundea: IETF

PAdES

Izena formala: ETSI TS 102 778-3 Electronic Signatures and Infrastructures (ESI); PDF Advanced Electronic Signature Profiles; Part 3: PAdES Enhanced - PAdES-BES and PAdES-EPES Profiles.

Bertsioa (onartzen den gutxienekoa): PAdES-1 1.1.1 PAdES-2 1.2.1 PAdES-3 1.1.2 PAdES-4 .1.2 PAdES-5 1.1.2 PAdES-6 1.1.1

Luzapena: . .p7s .pdf

Ardura duen erakundea: ETSI

PDF Signature

Izen formala: PDF Signature

Bertsioa (onartzen den gutxienekoa): -

Luzapena: .pdf

Ardura duen erakundea: Adobe

PKCS#7

Izen formala: PKCS #7: Cryptographic Message Syntax. Version 1.5

Bertsioa (onartzen den gutxienekoa): RFC 2315

Luzapena: -

Ardura duen erakundea: IETF

XAdES

Izen formala: ETSI TS 101 903 XML Advanced Electronic Signatures (XAdES)

Bertsioa (onartzen den gutxienekoa): 1.2.2 1.3.2

Luzapena: xml .dsig .xsig

Ardura duen erakundea: ETSI

Autentifikazioa: Sinadura elektronikoko politika

ETSI TR 102 038 XML format for signature policies

Izen formala: ETSI TR 102 038 TC Security - Electronic Signatures and Infrastructures (ESI);XML format for signature policies

Bertsioa (onartzen den gutxienekoa): RFC 3125 1.1.1

Luzapena: -

Ardura duen erakundea: IETF ETSI

ETSI TR 102 272 ASN.1 format for signature policies

Izen formala: ETSI TR 102 272Electronic Signatures and Infrastructures (ESI); ASN.1 format for signature policies

Bertsioa (onartzen den gutxienekoa): 1.1.1

Luzapena: -

Ardura duen erakundea: ETSI

Zifratzea

TLS

Izen formala: Transport Layer Security (TLS)

Bertsioa (onartzen den gutxienekoa): RFC 5878 RFC 5746 RFC 5705 RFC 5489 RFC 5487

RFC 5469 RFC 5289 RFC 5288

Luzapena: -

Ardura duen erakundea: IETF

Sinadura elektronikoaren politika, Euskal Autonomia Erkidegoko Administrazioko ziurtagirietan oinarritua (https://www.euskadi.eus/contenidos/informacion/certificados_admitidos/eu_cert_ele/adjuntos/Documento%20de%20Politica%20de%20firma%20y%20de%20certificados_eu.pdf )

ISO/IEC 9796-2:2010 - Digital signature schemes - (https://www.iso.org/standard/54788.html)

ISO/IEC 20648:2016 - TLS specification for storage systems - (https://www.iso.org/standard/68622.html)

ISO/IEC 25185-1:2016 - Protocol for Lightweight Authentication of Identity - (https://www.iso.org/standard/62591.html)

X.509 Internet Public Key Infrastructure Online Certificate Status Protocol - OCSP - RFC 2560 - (https://tools.ietf.org/html/rfc2560)

Policy requirements for time-stamping authorities - RFC 3628 - (http://www.etsi.org/deliver/etsi_ts%5C102000_102099%5C102023%5C01.02.01_60%5Cts_102023v010201p.pdf)

CAdES - CMS Advanced Electronic Signatures - (http://webapp.etsi.org/workprogram/Report_WorkItem.asp?WKI_ID=30997)

XML-Dsig - XML Signature Syntax and Processing - (http://www.w3.org/TR/xmldsig-core/)

CMS - Cryptographic Message Syntax (CMS) - (http://tools.ietf.org/html/rfc5652)

ETSI TS 102 176 - 1. Algorithms and parameters for secure electronic signature. -Hash functions and asymmetric algorithms - (http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=25179)

PAdES - PDF Advanced Electronic Signature Profiles - (http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=31003;http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=31004; http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=34235; http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=31941; http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=31942; http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=31986)

PDF Signature - (http://www.adobe.com)

PKCS#7 - Cryptographic Message Syntax - (http://tools.ietf.org/html/rfc2315)

XAdES - XML Advanced Electronic Signatures - (http://webapp.etsi.org/workprogram/Report_WorkItem.asp?WKI_ID=28064)

ETSI TR 102 038 XML format for signature policies - Electronic Signature Policies - (http://tools.ietf.org/html/rfc3125; http://docbox.etsi.org/EC_Files/EC_Files/tr_102038v010101p.pdf)

ETSI TR 102 038 XML format for signature policies - ASN.1 format for signature policies - (http://webapp.etsi.org/workProgram/Report_WorkItem.asp?wki_id=19571)

TLS - Transport Layer Security - (http://tools.ietf.org/html/rfc5878; http://tools.ietf.org/html/rfc5746; http://tools.ietf.org/html/rfc5705; http://tools.ietf.org/html/rfc5489; http://tools.ietf.org/html/rfc5487; http://tools.ietf.org/html/rfc5469; http://tools.ietf.org/html/rfc5289; http://tools.ietf.org/html/rfc5288)

Ez da aplikatzen

- Ziurtagiri digitala Zerbitzuak (Teknologikoak) - Azpiegitura-zerbitzuak - Administrazio-zerbitzuak

- Autentifikazioa - Protokoloak Zerbitzuak (Teknologikoak) - Sartzeko eta Banatzeko zerbitzuak - Sarbide-segurtasuneko zerbitzuak-Sareko gailuak

- Konexio seguruko Bezeroa Zerbitzuak (Teknologikoak) - Azpiegitura-zerbitzuak - Administrazio-zerbitzuak

- 1go Bertsioa: 2017-07-03 (azken bertsioa)